Como o Langsec poderia ter evitado o ataque hacker de R$ 1 bilhão?

Análise técnica do maior ciberataque da história do Banco Central e como o Langsec poderia ter sido o diferencial

Por Langsec Intelligence Team - Especialistas em Segurança e Inteligência Artificial

Nas últimas 48h estamos todos perplexos em como o ataque a C&M Software tem repercutido, inclusive em meios tradicionais de comunicação (como na TV Aberta).

O ataque divulgado em 1º de julho de 2025 à C&M Software, que resultou no desvio de quase R$ 1 bilhão e afetou o sistema Pix, não foi apenas o maior ciberataque da história do Banco Central brasileiro - foi uma demonstração clara de como grupos cibercriminosos avançados estão evoluindo para explorar as vulnerabilidades em nossa infraestrutura financeira digital.

Foi a materialização de uma ameaça: grupos como o Plump Spider estão evoluindo suas táticas para explorar especificamente os pontos cegos da transformação digital do setor financeiro.

O Ataque em Números

R$ 800 milhões+ desviados (ainda em apuração)

22 instituições financeiras afetadas simultaneamente

6 contas reserva do Banco Central comprometidas

Milhões de usuários temporariamente sem acesso ao PIX

Maior ataque cibernético da história do BC brasileiro

O Ataque: Anatomia de um Bilhão em Prejuízos

O Alvo Estratégico

A C&M Software não era uma escolha aleatória. Como empresa responsável por conectar 22 instituições financeiras de pequeno porte ao sistema PIX do Banco Central, ela representava um ponto único de falha com impacto sistêmico máximo. Ao comprometer uma única empresa, os atacantes ganharam acesso potencial a dezenas de instituições simultaneamente.

A Sofisticação por Trás do Ataque

O que torna um ataque realmente sofisticado em 2025?

1. Conhecimento Profundo de Sistemas Bancários Os atacantes demonstraram compreensão técnica avançada de como a C&M traduz ordens de pagamento para a linguagem padronizada do Sistema de Pagamento Brasileiro (SPB), incluindo o PIX. Esse não é conhecimento que se adquire overnight.

2. Uso Indevido de Credenciais Legítimas o ataque envolveu o uso indevido de credenciais internas potencialmente roubadas através de engenharia social nos canais de atendimento da empresa ou diretamente a funcionários/terceirizados. Na prática, os criminosos entraram pela porta da frente, com credenciais válidas. Eles não hackearam o sistema, eles fizeram login.

3. Acesso a Contas Reserva do Banco Central O ataque permitiu acesso indevido às contas reserva de seis instituições financeiras, mantidas diretamente no BC e usadas para liquidação de operações entre bancos. Isso demonstra uma compreensão profunda da arquitetura do sistema financeiro nacional.`

O Padrão Plump Spider: Quando APTs Miram o Coração Financeiro

Este ataque apresenta características técnicas alinhadas com o modus operandi do grupo Plump Spider, uma organização cibercriminosa classificada como Ameaça Persistente Avançada (APT) especializada no setor financeiro brasileiro.

Para os mais técnicos, recomendamos a leitura do artigo detalhado que o pessoal da Axur fez.

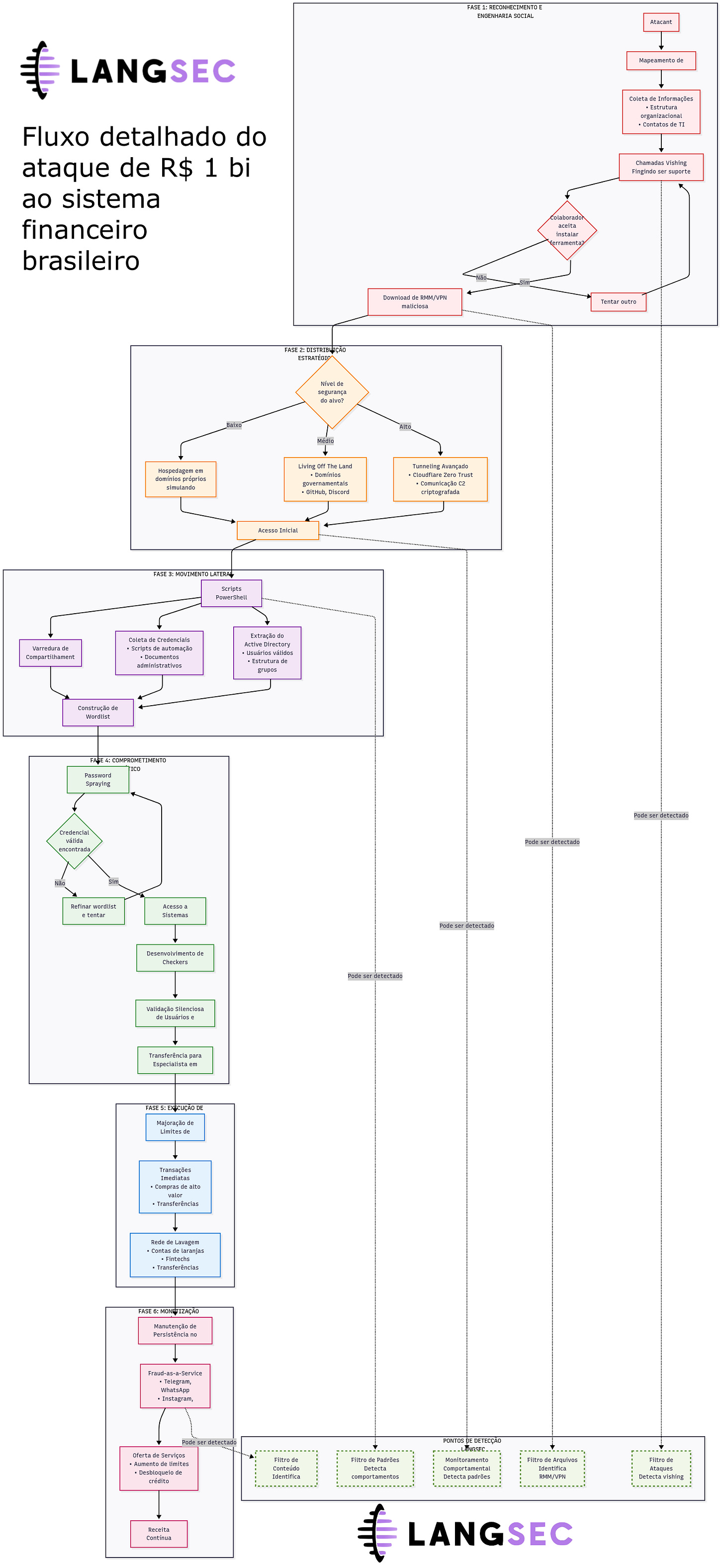

O ataque provavelmente seguiu o padrão de seis fases que documentamos (ainda não temos confirmação exata sobre os detalhes do caso da C&M Software):

Fase 1: Engenharia Social Direcionada (Phishing de voz ou Vishing) Diferentemente de ataques de phishing massificados, o Plump Spider conduz vishing (engenharia social por voz) altamente direcionado. Os atacantes:

Mapeiam detalhadamente as empresas-alvo

Coletam informações sobre estrutura organizacional e terminologias internas

Realizam chamadas telefônicas passando-se por técnicos de TI

Induzem colaboradores a instalar ferramentas RMM ou VPNs maliciosas

Fase 2: Distribuição Estratégica de Ferramentas O grupo adapta suas táticas ao nível de maturidade de segurança do alvo:

Para controles menos sofisticados: domínios próprios simulando legitimidade

Para controles robustos: "Living Off The Land" (LOTL) - abuso de infraestruturas governamentais (.gov.br) e plataformas confiáveis como GitHub

Para alta maturidade: soluções como Cloudflare Zero Trust para comunicação C2 criptografada

Fase 3: Movimento Lateral Automatizado Com scripts PowerShell sofisticados, o grupo:

Executa varreduras em compartilhamentos de arquivos

Constrói wordlists personalizadas para ataques de password spraying

Extrai dados estruturados do Active Directory

Mapeia a infraestrutura para identificar alvos de alto valor

Fase 4: Comprometimento de Core Banking Aqui reside a especialização crítica do grupo:

Conhecimento profundo de soluções de core banking brasileiras

Desenvolvimento de "checkers" personalizados para cada ambiente

Ataques de password spraying calibrados contra sistemas LDAP

Transferência de acesso "maduro" para especialistas em fraudes

Fase 5: Execução de Fraudes Financeiras

Majoração não autorizada de limites de crédito

Transações imediatas aproveitando janelas de oportunidade

Consolidação através de redes complexas de lavagem de dinheiro

Fase 6: Monetização como "Fraud-as-a-Service" O grupo evolui então para um modelo de negócio escalável, oferecendo "serviços" fraudulentos através de redes sociais e aplicativos de mensagem.

A Evolução da Ameaça: De Chatbots para Infraestrutura Crítica

O que observamos neste ataque é uma evolução natural das táticas que já documentamos em canais de atendimento e call-centers:

Antes: Ataques a Chatbots

Engenharia social via WhatsApp Business

Prompt injection em assistentes virtuais

Arquivos maliciosos enviados para atendentes

Agora: Ataques a Infraestrutura Crítica

Vishing direcionado a provedores de tecnologia

Comprometimento de credenciais corporativas

Acesso direto a sistemas de liquidação financeira

Como o Langsec Poderia Ter Impedido Este Ataque?

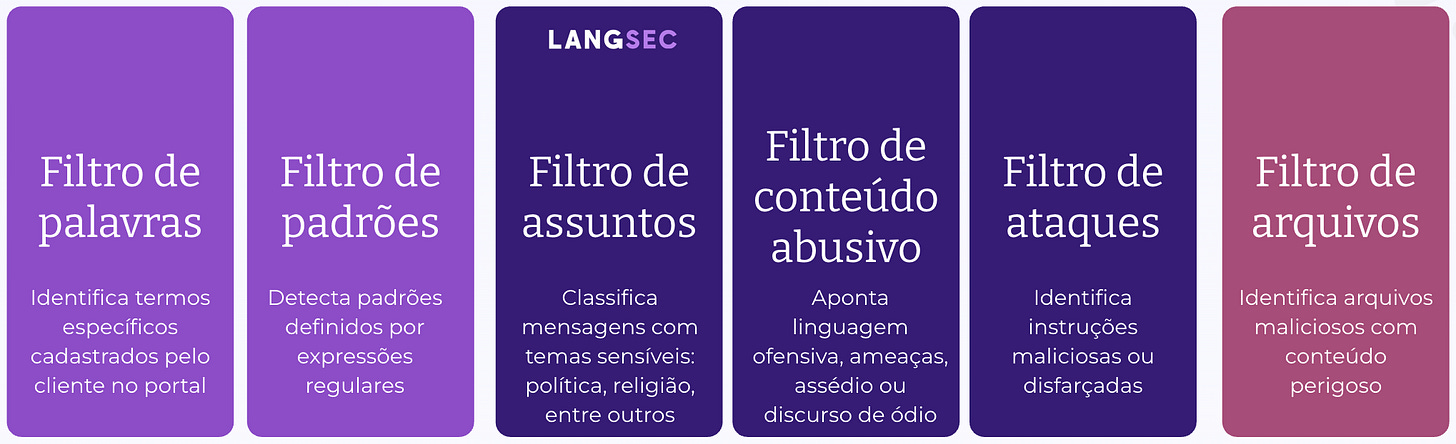

1. Detecção de Engenharia Social Avançada

Nosso sistema identifica tentativas de vishing mesmo em comunicações que parecem legítimas, analisando padrões linguísticos que indicam tentativas de manipulação psicológica.

Sabemos que os ataques de Engenharia Social (e phishing) se beneficiam de Inteligência Artificial (IA) para personalizar e customizar ataques direcionados. O Langsec faz o contrário, usa IA para detectar esses tipos de ataques.

Ou seja, é IA para combater IA.

2. Monitoramento de Comunicações Críticas

Para empresas como a C&M, oferecemos monitoramento especializado de todas as comunicações que envolvem acesso a sistemas críticos, incluindo:

Chamadas telefônicas

Chatbots e Agentes de IA (LLMs) no WhatsApp

Arquivos trocados nos canais de venda e corporativos, geralmente WhatsApp

Proteção para os atendentes de call-center

3. Inteligência de Ameaças Especializada

Mantemos um time especializado focado em atualizar-se continuamente com as táticas do Plump Spider e outros grupos similares, permitindo detecção proativa de campanhas em andamento.

O Custo Real da Ausência de Proteção

Além dos R$ 800 milhões potencialmente desviados, considere os custos indiretos:

Reputacional: Impacto na confiança do sistema PIX

Operacional: 22 instituições sem acesso ao sistema

Regulatório: Provável endurecimento das exigências do Banco Central

Sistêmico: Questionamento da segurança da infraestrutura financeira nacional

Nossa Previsão: O Próximo Alvo

Com base em nossa análise do modus operandi do Plump Spider, alertamos para os próximos alvos prováveis:

Provedores de serviços em nuvem para instituições financeiras

Empresas de processamento de cartões de menor porte

Fintechs com integração direta ao SPB (PIX)

Cooperativas de crédito com controles menos maduros

A Urgência da Ação

O ataque à C&M não é um evento isolado - é um teste bem-sucedido de uma nova estratégia do Plump Spider. Como documentamos, o grupo opera em seis fases, e a última é a "Monetização Pública e Venda de Serviços". Isso significa que as técnicas usadas neste ataque provavelmente já estão sendo comercializadas para outros grupos criminosos.

Como o Setor Financeiro Pode Se Proteger

Para Instituições Financeiras:

Audite seus provedores terceirizados com a mesma rigorosidade que auditam sistemas internos

Implementem validação de comunicações críticas em tempo real na sua central de atendimento (conheça o Langsec)

Estabeleçam protocolos rígidos para qualquer acesso a sistemas internos

Para Provedores de Tecnologia e Call-centers:

Implementem autenticação multifator contextual baseada em comportamento

Adotem soluções como o Langsec para validação de todas as comunicações

Monitorem continuamente tentativas de engenharia social

Nós podemos ajudar

O Langsec existe exatamente para momentos como este. Nossa tecnologia foi desenvolvida antecipando essa evolução das ameaças, e hoje oferecemos a proteção que poderia ter impedido o maior ciberataque da história do Banco Central.

A segurança não pode mais ser vista como um custo - ela é um investimento na continuidade do sistema financeiro nacional.

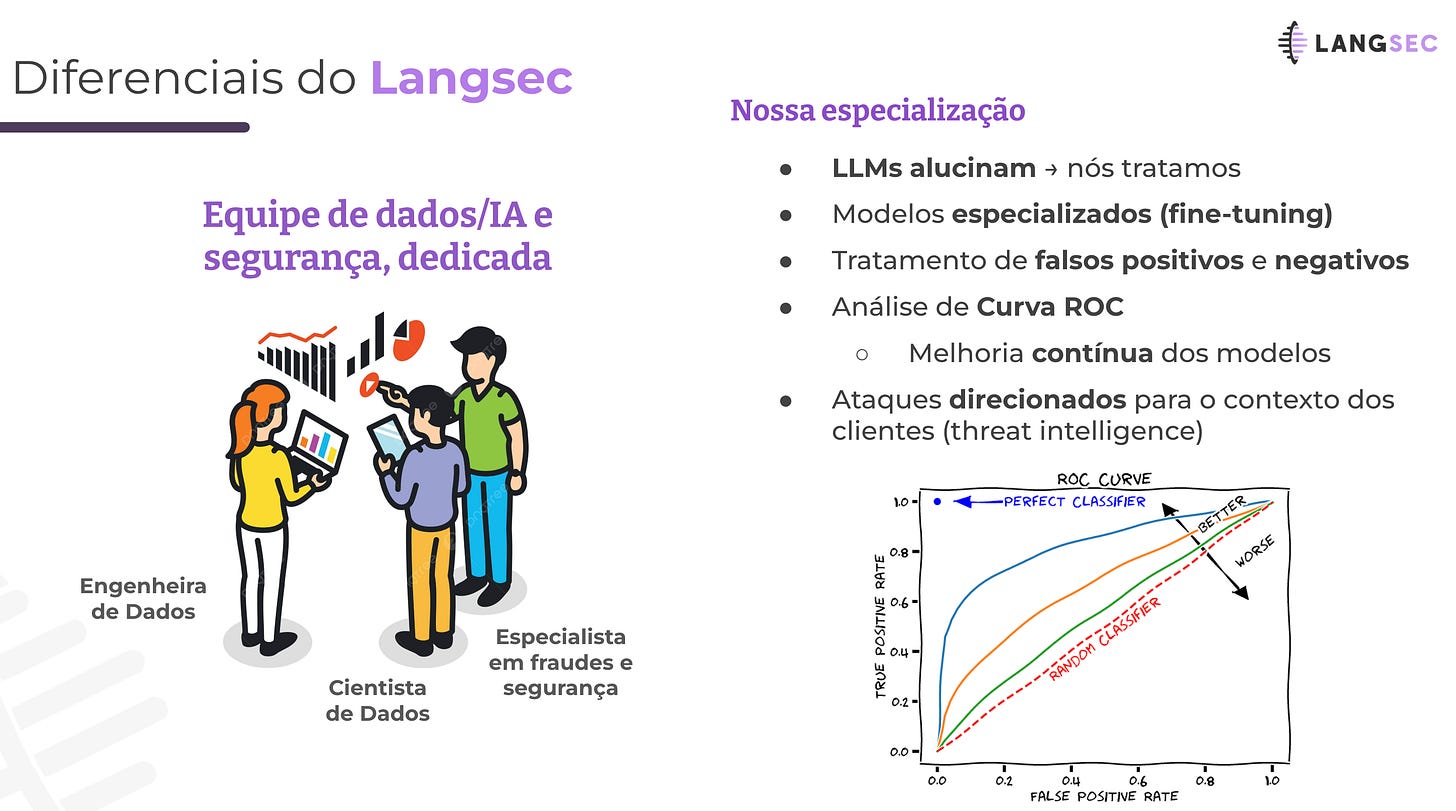

Especialização que Faz a Diferença

Nossa equipe dedicada de engenheiros de dados, cientistas de dados e especialistas em fraudes desenvolveu modelos específicos para:

Tratar alucinações de LLMs que podem ser exploradas

Fine-tuning de modelos especializados para contextos financeiros

Análise de curva ROC para melhoria contínua e redução de falsos positivos

Threat intelligence direcionada para ataques específicos do setor

Interessado em entender como o Langsec pode proteger sua instituição? Entre em contato conosco para uma demonstração técnica personalizada.

Sobre a Duranium: Somos uma empresa brasileira especializada em cibersegurança e IA, com foco na prevenção a fraudes e proteção de dados. Nossa solução Langsec é a primeira do mundo especificamente desenvolvida para validar comunicações em sistemas de IA com foco no mercado LATAM, oferecendo proteção contra grupos APT como o Plump Spider.

#Cibersegurança #IA #SetorFinanceiro #PIX #BancoCentral #LangSec #PlumpSpider #APT #Fraudes #Fintech