Criptografia e Tokenização: você sabe diferenças e similaridades? E quando usar?

Introdução

No mundo da cibersegurança, a proteção de dados sensíveis é uma prioridade inegociável. Entenda-se por “dado sensível”:

Pessoal: referente a um indivíduo, tais como CPF, identidade, etc;

Relacionados à constituição física de indivíduos (saúde, genética);

Estratégicos para companhias ou pessoas físicas; os que possam, caso vazados, causar dano reputacional, ou financeiro.

Quando lidamos com dados de pessoas, geralmente considera-se um dado sensível aquele que possa ser utilizado com fins discriminatórios. Por exemplo, será que uma empresa contrataria um talento com grandes chances de desenvolver alguma doença agressiva nos anos seguintes?

Duas técnicas se destacam no cenário de proteção de dados sensíveis: criptografia e tokenização. Embora ambas busquem resguardar informações confidenciais, seus métodos e aplicações divergem significativamente. Este artigo explora as nuances dessas abordagens, comparando seus benefícios, desafios e cenários de aplicação ideais.

Desvendando os Conceitos

Criptografia

Transforma dados legíveis em um formato ilegível (ciphertext) por meio de algoritmos matemáticos complexos e geralmente fazendo uso de uma chave (como se fosse o segredo de um cofre). Apenas a posse da chave criptográfica correta permite a decifração dos dados, tornando-os novamente legíveis. Quando um determinado dado, outrora protegido, volta ser legível, dizemos que foi descriptografado, ou retornou ao estado de “texto plano” (plain text).

Isso significa que mesmo que alguém consiga interceptar os dados transmitidos ou tenha acesso a um banco de dados criptografado, não será capaz de ler ou usar essas informações sem a chave correta.

Veja o esquema a seguir, ilustrando o envio de uma mensagem entre duas pessoas:

Perceba como está garantida a proteção do conteúdo da mensagem. Vale destacar a função do par de chaves, uma pública, utilizada no ato da proteção da mensagem (criptografia) e outra privada, necessária para aplicar o processo inverso (descriptografia).

Dos diversos métodos de criptografia, destacam-se dois:

Criptografia Simétrica: utiliza a mesma chave para criptografar e descriptografar os dados. Exemplos incluem o algoritmo AES (Advanced Encryption Standard). Muito utilizada para proteger grandes massas de dados armazenados na nuvem, por exemplo, ou em aplicações (senhas e dados de configuração – segredos).

Criptografia Assimétrica: utiliza um par de chaves, uma pública e outra privada. Exemplos incluem o RSA (Rivest-Shamir-Adleman). Utilizada para proteger a comunicação entre navegadores e servidores na internet (protocolo HTTPS). Vimos um exemplo na figura acima.

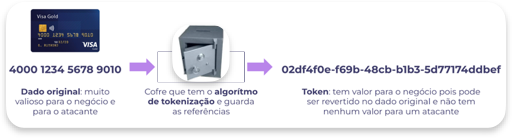

Tokenização

Substitui dados sensíveis por um equivalente não sensível, denominado token, que não possui valor intrínseco,e só pode ser correlacionado aos dados originais por meio de um sistema seguro, geralmente um banco de dados ultra protegido, denominado "vault”, ou “cofre”.

Veja o esquema a seguir:

Perceba que os dados do cartão de crédito são transformados em uma sequência de caracteres incompreensível (token) armazenada em um cofre (vault)

Um token pode ser classificado segundo estes dois critérios:

Quanto ao seu tempo de vida (pode ter uma duração limitada ou não)

Quanto à consistência (um determinado dado pode ser associado sempre a um mesmo token, ou não)

Exemplo de uso de tokenização: ao fazer uma compra com um cartão de crédito, o número do cartão pode ser substituído por um token. Este token é utilizado em todo o processo de pagamento, mas o número real do cartão nunca será exposto - leia mais sobre o padrão Payment Card Industry Data Security Standard ( PCI-DSS)

Comparando Abordagens

Reversibilidade: a criptografia é reversível com a chave correta. Já para os tokens, deve existir alguma função (detokenizer) encarregada de voltar o conteúdo original (se ele tiver sido gerado somente com uma função) OU uma tabela de referência (conhecida como Lookup Table), onde para cada valor de entrada, existe somente um valor possível de saída (ou token).

Formato dos dados: a criptografia pode alterar o formato dos dados, enquanto a tokenização pode preservar o formato original.

Foco da segurança: a criptografia protege dados em repouso e em trânsito, enquanto a tokenização se concentra na proteção de dados em repouso.

Eficiência: a criptografia exige mais esforço computacional em comparação à tokenização. Esta diferença pode ser significativa quando lidamos com grandes volumes de dados.

Vamos comparar etapas de um dado submetido a cada uma das técnicas.

Soluções implementando cofres segurosguardam trilhas de auditoria do processo. Então é possível saber quem gerou qual Token e quando, e quem usou esse token para voltar ao dado original e quando.

Vale o destaque: a criptografia mantém uma relação matemática entre os dados originais e cifrados através das chaves, enquanto a tokenização cria uma relação puramente referencial através do vault.

Benefícios

Ambas técnicas proporcionam o benefício da redução da superfície de ataque, ou seja, aumentam o nível de segurança geral pela redução do volume de dados passível de utilização inadequada. Vale também destacar a maior facilidade na realização de auditorias, já que ferramentas encarregadas pela implementação destas duas camadas de proteção, geralmente também oferecem mecanismos para inspecionar quem usou qual dado e quando.

Criptografia

Proteção robusta: criando chaves adequadas, confere garantia matemática segura. Ideal para proteger dados confidenciais em trânsito, como comunicações online, e dados armazenados em dispositivos ou servidores.

Conformidade: Auxilia no cumprimento de regulamentações de proteção de dados, como GDPR e LGPD.

Universalização: padronização de protocolos bem estabelecidos globalmente.

Flexibilidade: atende quaisquer tipos de dados.

Autenticidade: pode garantir que os dados foram enviados por uma fonte confiável e não foram alterados durante a transmissão.

Tokenização

Minimização da exposição: reduz o risco de violação de dados, pois os dados sensíveis nunca são armazenados em bases potencialmente menos seguras (banco de dados transacionais, por exemplo) ou transmitidos diretamente. Um dado tokenizado que vaza, não tem valor algum.

Flexibilidade: permite o processamento de dados sem expor informações confidenciais, facilitando análises e operações – por exemplo, pode ser usado para agregações, relatórios e treinamentos de IAs (e.g. LLMs) ou modelos de machine learning.

Conformidade simplificada: diminui o escopo de conformidade com regulamentações (como a LGPD, por exemplo), pois os dados sensíveis são isolados.

Utilidade: o valor analítico dos dados permanece inalterado.

Aplicações

Criptografia: Transações bancárias, comunicações seguras, armazenamento de dados confidenciais.

Tokenização: processamento de pagamentos, proteção de dados de saúde, programas de fidelidade, armazenamento de senhas.

A Combinação Ideal

Em muitos casos, a combinação de criptografia e tokenização oferece a solução de segurança mais robusta. A criptografia protege os dados em trânsito e em repouso, enquanto a tokenização minimiza a exposição de dados sensíveis durante o processamento e uso.

Desafios da Implementação

Complexidade: a implementação de criptografia e tokenização requer expertise técnica e infraestrutura adequada.

Governança: deve-se realizar um trabalho prévio visando mapear dados candidatos à proteção. A reboque, deve-se criar uma robusta governança, para evitar acessos indevidos.

Gerenciamento de chaves e tokens: o gerenciamento seguro de chaves criptográficas é crucial para a eficácia da criptografia (implementações inadequadas podem levar a brechas de segurança). Quanto aos tokens, deve-se lidar com expiração e eventual comprometimento.

Desempenho: principalmente a criptografia pode impactar o desempenho de sistemas, exigindo otimização cuidadosa.

Custos: a implementação e manutenção de soluções de criptografia (atualizações constantes de algoritmos) e tokenização podem gerar custos significativos.

Compatibilidade: pode haver discrepância entre sistemas que tenham adotado diferentes abordagens para implementar a criptografia.

Superando os Obstáculos

Investir em treinamento e capacitação de equipes de segurança.

Adotar soluções de gerenciamento de chaves robustas e automatizadas.

Realizar testes de desempenho e otimizações contínuas.

Avaliar o custo-benefício de diferentes soluções e tecnologias.

Conclusão

Criptografia e tokenização são ferramentas essenciais na proteção de dados sensíveis. A escolha da técnica ideal depende do cenário de aplicação e dos requisitos de segurança específicos.

Em muitos casos, a combinação de ambas as abordagens oferece a solução mais completa e eficaz. Ao superar os desafios da implementação e adotar as melhores práticas, as organizações podem fortalecer sua postura de segurança e privacidade, protegendo seu ativo mais valioso: sua reputação.